Ya estamos en plena campaña de la Renta de 2023 y, como todos los años, viene acompañada de estafas que la aprovechan para recopilar datos de los usuarios y robarles su dinero.

Y no es un asunto menor, porque caer en este tipo de engaños conlleva consecuencias muy negativas. Por eso en este post vas a encontrar información para detectar las estafas que aprovechan la campaña de la Renta, cómo protegerte y cómo actuar en caso de que hayas sido engañado.

Qué medios utilizan los ciberdelincuentes

Estas estafas las suelen realizar utilizando dos medios diferentes: SMS y correo electrónico.

SMS

▣ Cuando emplean el SMS, envían un mensaje a su víctima potencial en el que se indica que la Agencia Tributaria le va a ingresar una determinada cantidad por la supuesta devolución de impuestos que corresponden a la declaración de la Renta del ejercicio 2023.

▣ También pueden reclamar el pago de impuestos a través de BIZUM, cargos pendientes de pagar por un error en la declaración o incluso asustarte con una denuncia por tickets o facturas falsas.

▣ Junto con el texto en el que informan de esa devolución, aparece un enlace en el que el destinatario puede consultar esa información o realizar algún tipo de trámite para reclamar el cobro.

▣ Ese enlace es fraudulento y lleva a una página o formulario en los que se solicitan todo tipo de dato: el nombre, la dirección fiscal, el teléfono, el número de cuenta, el número de tarjeta de crédito (completo, incluidos el CVV, la caducidad e incluso el PIN), etc.

▣ Una vez que se han hecho con esos datos, lo que harán es utilizarlos directamente o venderlos. En cualquier caso, el fin último es emplearlos para suplantar la identidad de esa persona, robar el dinero de sus cuentas, hacer compras en su nombre y realizar cualquier otro tipo de actividades delictivas en su nombre.

Correo electrónico

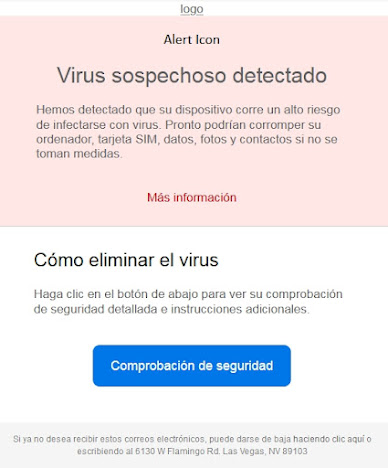

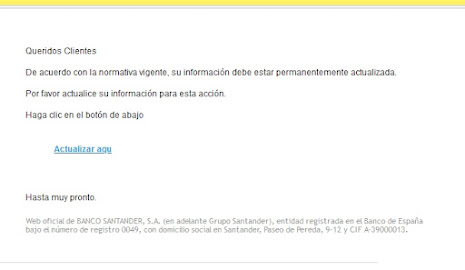

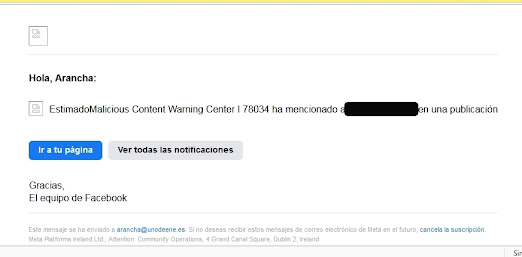

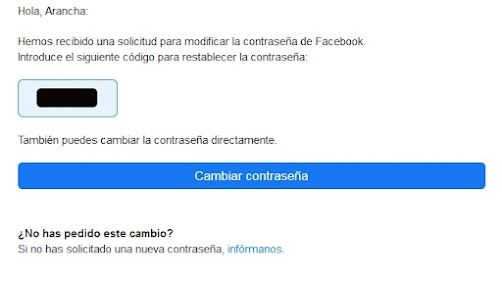

▣ En el caso de los fraudes a través del correo electrónico los delincuentes envían un mensaje más elaborado que cuando se trata de un SMS, aunque siguen haciéndose pasar por Hacienda.

▣ Algunos correos son realmente sofisticados, porque incluyen una dirección válida, identificadores que parecen legítimos, un texto complejo y bien diseñado y una terminología que puede pasar por la que usa la AEAT.

▣ Otros mensajes no son tan realistas, además de que podrás comprobar que la denominación de los departamentos que mencionan, así como los términos no son los que emplea la Agencia Tributaria en España.

▣ Podrás encontrar diferentes ganchos. Unos indican que tienes una comunicación importante y que debes responderla en un plazo (corto), porque se trata de una notificación final. Otros te avisan de que hay irregularidades con tus obligaciones tributarias. Otros te informan de que tienes que pagar por discrepancias en tu declaración, mientras que otros te prometen un pago.

▣ Normalmente incluyen un enlace que te dirigirá a una web fraudulenta en la que te solicitarán todo tipo de datos. Aunque en otros casos adjuntan archivos que tienes que descargarte y que contienen malware.

Cómo protegerte

▣ Si has hecho tu declaración de la Renta 2023, sabrás cuál ha sido su resultado. Si te ha salido a pagar y recibes un mensaje en el que te informan de una devolución, deberías desconfiar automáticamente. Y si las cantidades no concuerdan, especialmente si la diferencia es a tu favor, también deberían saltar todas tus alarmas.

▣ Y si no has presentado tu declaración, porque no estás obligado, evidentemente una comunicación de devolución en concepto del IRPF no tiene ningún sentido.

▣ También es conveniente que compruebes si el teléfono al que te han enviado el SMS se lo has facilitado a Hacienda en algún momento. O si la dirección de correo electrónico es la misma a la que te han enviado otras comunicaciones anteriormente o incluso si se la has facilitado o no a la AEAT alguna vez.

▣ Fíjate en la ortografía y la gramática, porque suelen ser descuidadas.

▣ Comprueba también que la terminología utilizada es la misma que suele enviar la AEAT cuando se comunica contigo.

Cómo actuar si has sido víctima de estas estafas

▣ Mantén la calma y no te sientas culpable, es algo que le puede ocurrir a cualquiera, porque estas estafas cada vez son más sofisticadas.

▣ Realiza capturas de pantalla de los SMS fraudulentos para posteriormente utilizarlos como prueba, así como pantallazos de la web fraudulenta a la que te hayan remitido.

▣ Guarda los correos electrónicos que te hayan enviado suplantando a la Agencia Tributaria.

▣ Recurre a la Línea de Ayuda en Ciberseguridad del INCIBE para notificar el fraude y para solicitar ayuda.

▣ Comunícate con la AEAT para informarle del fraude. Puedes hacerlo a través de un formulario que ponen a tu disposición para que reportes phising, smishing y otros fraudes.

▣ Consulta algunos de los ejemplos de fraudes relacionados con la Renta 2023 que pone a disposición de los ciudadanos la Agencia Tributaria.

▣ Denuncia tu caso ante las Fuerzas y Cuerpos de Seguridad del Estado.

▣ Comprueba tus cuentas bancarias, el estado de tus tarjetas de débito o crédito, tu actividad fiscal y tu presencia en Internet cuando te des cuenta de que has caído en la estafa y también después.

▣ Si has dado tu número de tarjeta de crédito, ponte en contacto con tu banco para cancelarla inmediatamente. Y también deberías consultar con tu banco qué hacer en caso de que hayas facilitado el número de cuenta corriente.

▣ Y en caso de que no hayas entrado en el enlace, es importante que bloquees al remitente, eliminándolo de bandeja de entrada. También deberías comunicarlo a la Línea de Ayuda en Ciberseguridad.

Espero que esta información te ayude a protegerte de estas estafas que aprovechan la campaña de la Renta, que ya de por sí es un trance desagradable para la mayoría de ciudadanos.

Post relacionados:

Atención a las Estafas de Suplantación de Voz

Estafas de Entregas de Paquetes: Estate Muy Alerta

Estafas Comunes en WhatsApp y cómo Evitarlas

Qué Es el Smishing y cómo Protegerte de esta Amenaza

Qué Es el Vishing y cómo Protegerte

La primera vez que apareció el post Cuidado con las Estafas que Aprovechan la Campaña de la Renta fue en el blog de Todos Somos Clientes.

Cuidado con las estafas que aprovechan la campaña de la Renta by 1 de N de las Tecnologías de la Información - Arancha Moreno is licensed under CC BY-NC-ND 4.0