A lo largo de varias semanas he estado recopilando asuntos de correos que han ido llegando a mi bandeja de entrada y que esconden claramente intentos de hacerse con mi información o con el control de mis dispositivos, de robar mi dinero, de suplantar mi identidad o de chantajearme. Quiero compartirlos aquí para que puedan servir de aviso a navegantes, porque cada vez son más en cuanto a cantidad y a calidad. Muchos de ellos son realmente creíbles, por lo que debemos estar cada vez más alerta ante cualquier correo electrónico que recibimos.

Ante la duda, investiga si el mensaje es legítimo o no. Y si no eres capaz de comprobar si lo es o no, es mejor borrarlo de tu bandeja antes que abrirlo, hacer clic y que el daño sea irreparable.

Acompáñame y encontrarás algunos asuntos (totalmente reales) de emails que deberían hacer saltar todas tus alarmas.

Cuentas de correo

Son mensajes en los que te informan de problemas con tu cuenta de correo electrónico y en las que te anuncian que está suspendida o que te la van a desactivar o que tienes que verificar o actualizar tu contraseña.

▣ Su cuenta ha sido suspendida temporalmente

▣ Tu password expira hoy (en español y en inglés)

▣ Se requiere verificación inmediata de su dominio (dominio real). Tanto en español como en inglés.

▣ Admin: Por favor, valide su dirección de correo electrónico

▣ Aviso de desactivación de correo electrónico (dirección de email)

Mensajes no entregados

Te informan de que hay mensajes que te han enviado, pero que no se te han entregado, de modo que si deseas recuperarlos tienes que realizar alguna acción que desembocará en que les abras la puerta de los ciberdelincuentes a tu correo (o a toda tu información en el peor de los casos).

▣ Tienes X mensajes pendientes de entregar en tu bandeja (dirección de email) Y en el texto del interior remiten a varios correos también fraudulentos a la vista de su asunto. Lo que buscan es que pinches en cada enlace para visualizar esos supuestos correos no entregados.

▣ Atención (dirección del correo): tienes x mensajes no entregados. Para liberar y ver el contenido del mensaje, haga clic en el siguiente enlace.

Almacenamiento

Te asustan informándote de que ya no tienes espacio de almacenamiento suficiente, por lo que tendrás que seguir sus (malintencionadas) instrucciones… y ya sabemos lo que eso implica.

▣ ¡Has alcanzado tu límite de almacenamiento!

▣ Tu almacenamiento de iCloud está lleno

▣ Reciba un almacenamiento en la nube adicional de 50 GB

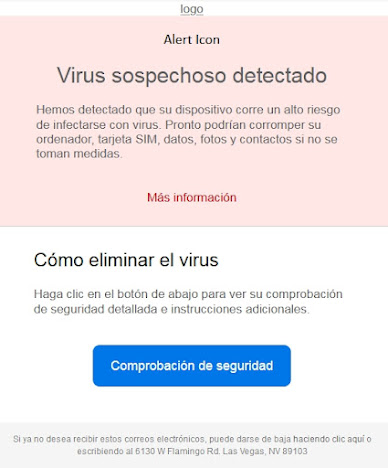

Virus

Te informan de que se ha detectado un virus, de modo que debes actuar rápidamente. Y esa acción a la que te empujan les permitirá introducir malware en tu equipo, hacerse con su control y/o robarte toda tu información.

▣ Virus sospechoso detectado – Protección antivirus

▣ Virus Detectado: ¡Actúe ahora para proteger su PC! - Protección Antivirus

Supuesto hackeo de tu cuenta

Te van a intentar chantajear haciéndote creer que te han hackeado tu cuenta o que se han hecho con sus datos. Te piden un pago para devolverte el control de tu equipo y no hacer públicos unos supuestos asuntos escabrosos tuyos de los que afirman tener conocimiento. Es muy habitual que digan que tienes en tu poder archivos delictivos o que te han grabado con la cámara realizando ciertos actos inapropiados.

▣ Se han filtrado sus datos personales debido a ciertas actividades en sitios sospechosos

▣ Esperando pago (y luego un texto diciendo que tienen control total sobre tus cuentas y dispositivos y que te han estado vigilando, que supuestamente han averiguado asuntos delicados sobre ti y te chantajean)

▣ Esperando su pago. Usted ha sido invadido

▣ En espera de su pago. Le informo de que ha sido invadido

▣ Esperando su pago. Usted ha sido vulnerado

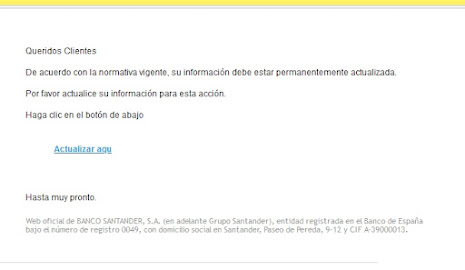

Comunicaciones de entidades bancarias

Se hacen pasar por una entidad bancaria. En algunos casos coincidirá con los bancos o cajas con las que trabajes y en otros no, porque dependerá de si el intento de ataque está dirigido o es masivo para ver si pescan a incautos por casualidad. Ojo, porque antes eran mensajes muy burdos, plagados de errores de diseño y de redacción, pero estas comunicaciones cada vez son más creíbles. Ante la duda, llama directamente (con el teléfono que ya conoces) a tu entidad.

▣ Justificante de pago (de algún banco)

▣ Nuevo mensaje importante! (el remitente es un banco conocido, que te informa de una nueva actualización)

▣ Su cuenta está en riesgo de ser desactivada – Oficina (banco X)

▣ Su asesor le ha enviado un mensaje importante - (el emisor es un banco)

▣ Alerta de crédito – (el emisor es un banco conocido)

Facturas y presupuestos

Cada vez son más frecuentes las comunicaciones en las que te piden que pagues facturas o que les envíes presupuesto. Mucho cuidado con esto, porque en ocasiones se hacen pasar por empresas legítimas y es fácil caer. Si no has comprado productos o no has solicitado un servicio, no tiene sentido que te reclamen una factura. Y ante las peticiones de presupuesto, comprueba el remitente y la redacción del correo. Si tienes dudas, busca en Internet el contacto de la empresa y averigua si la petición de presupuesto es real.

▣ Su factura (mes en curso)/2023 está disponible con vencimiento el día XX – Dept. Facturación

▣ Avviso-factura impagada (así, con falta de ortografía)

▣ Solicitud de cotización urgente

▣ Solicitud de cotización urgente

Comunicaciones de Hacienda

Las comunicaciones que se remiten de forma fraudulenta en nombre de la Agencia Tributaria cada vez son más habituales, por lo que debes tener muchísimo cuidado. Lee con detenimiento el texto y verifica si es real o no. Verificar si lo son o no es fácil, puesto que Hacienda pone a disposición de los administrados las comunicaciones y notificaciones a través del Servicio de Notificaciones Electrónicas. Si entras y no tienes nada similar a lo que menciona el correo, sabrás inmediatamente que es falsa.

▣ Agencia Tributaria NOTIFICACION POSTAL

▣ Cambios en las retenciones de IRPF para profesionales: lo que debe saber (incluye un pequeño texto introductorio y un enlace a un formulario de verificación)

|

| Este es uno de los que realmente estuvo a punto de engañarme, porque está realmente bien elaborado |

Multas y comunicaciones judiciales o policiales

Las comunicaciones multas las puedes consultar directamente en la Dirección General de Tráfico, así que si te llega un mensaje con este asunto, lo mejor que puedes hacer es recurrir a la DGT. En el caso de citaciones y comunicaciones judiciales o policiales, mi consejo es que leas cuidadosamente el texto, porque en muchos casos utilizan una terminología que no es la utilizada en España (si resides en otro país, fíjate en la que se usa allí) o si la información es muy generalista o muy vaga.

▣ Multa no pagada – bloque de vehículos – Administración de infracciones XXXXX

▣ Convocatoria Aviso de citación electrónica (nº de citación)

▣ Informe policial emitido ID: (XXXXX) – Policía Nacional (incluyen un nº de identificación)

|

| Ni la terminología ni el formato se usan en España, por lo que es fácil darse cuenta del engaño |

Envíos y paquetes

Este tipo de mensajes abundan, aprovechando que las compras on-line son muy frecuentes. Verifica si estás esperando un envío, el remitente, la mensajería, etc. Si no has comprado nada que tenga que pasar aduanas, no tiene sentido que te reclamen el pago de tasas.

▣ Tienes un paquete esperando – Correos.es

▣ Tienes (1) paquete a la espera de información. Centro de distribución.

▣ Entrega pospuesta, ¡tome medidas ahora! – Conocimiento del paquete

▣ No devuelva su paquete, pague ahora los derecho de importación – Actualización de la entrega

▣ Paquete de valor en la aduana

▣ Dirección General de Aduanas e Impuestos Indirectos

▣ Entrega reprogramada nº XXXXX – Conocimiento del paquete

▣ El pedido nº XXXXX se ha retrasado – Mensaje importante

▣ No han pagado los gastos de transporte (incluso en algunos casos indican la cantidad exacta)

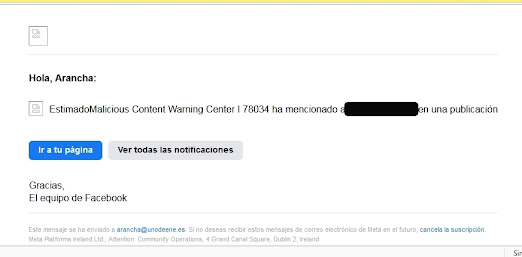

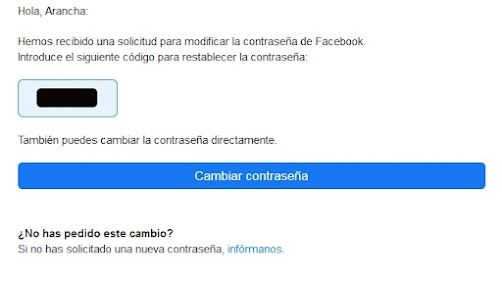

Cada vez llegan más correos en los que intentan suplantar a Facebook, pidiéndote que realices alguna acción sobre tu cuenta. Incluso te informan de supuestas menciones, algunas en las que afirman que has infringido sus normas y que intentan que hagas clic en sus enlaces.

▣ XXXXXX es el código de recuperación de tu cuenta en Facebook - Facebook

▣ Consulta quién ha mencionado tu página (suplantando a Páginas de Facebook)

Netflix

Si no tienes cuenta en esta plataforma, no caerás en este intento de ataque. Pero si la tienes, debes tener mucho cuidado con este tipo de mensajes.

▣ Tu cuenta de Netflix ha expirado – Membresía de Netflix

Llamando tu atención

Te envían correos en los que utilizan un asunto atractivo e intrigante para que entres en el enlace que adjuntan. Si no conoces al remitente, o incluso si procede de un contacto de tu agenda, es mejor que no hagas caso. Ten en cuenta que pueden haber accedido a tu agenda o a la de un contacto tuyo y suplantarle como remitente.

▣ Espero que estés disfrutando de un bonito día. (En el cuerpo pone: ¿Habías visto algo así? Y un enlace)

Premios y sorteos

Si nunca has participado en sorteo, no tienes ningún sentido que hayas ganado nada. E incluso si lo has hecho, verifica que el mensaje procede del remitente, que es coherente, que tiene una redacción correcta, que el diseño del logo y de la imagen corporativa de la empresa que dice remitirte el correo es la adecuada…

▣ Ha ganado un Ninja Air Fryer – Envío de Lidl

▣ Queremos recompensarte por tu fidelidad - Mensaje de LIDL

▣ Has ganado un Samsung Galaxy S23 Ultra – Recompensas de FNAC

▣ Samsonite Proxis Suitcase – Envío pendiente – Ganador de FNAC

|

| Curioso email, cuando no soy habitual (ni esporádica) de establecimiento |

¿Sueles recibir correos con este tipo de asuntos y contenidos?

Asuntos de emails (reales) que deben hacer saltar todas tus alarmas by 1 de N Tecnologías de la Información - Arancha Moreno is licensed under a Creative Commons Reconocimiento-NoComercial-SinObraDerivada 4.0 Internacional License.